Trong bản vá Patch Tuesday tháng 5 vừa qua, Microsft đã vá tổng cộng 79 lỗ hổng, 18 lỗi bị đánh giá là nghiêm trọng và số còn lại ở mức quan trọng. Hai trong số các lỗ hổng được xử lý đã được biết đến rộng rãi, trong đó một lỗ hổng đang bị tấn công tích cực tại thời điểm phát hành bản vá. Một trong số 18 lỗ hổng được đánh giá là nghiệm trọng đó là lỗ hổng thực thi mã từ xa liên quan tới giao thức Remote Desktop Protocol (RDP). Remote Desktop Protocol (RDP) là một giao thức điều khiển máy tính từ xa sẵn có có trong hệ điều hành Windows được phát triển bởi Microsoft. Lỗ hổng này được đánh số nhận dạng lỗ hổng là CVE-2019-0708.

Lỗ hổng chứa worm (CVE-2019-0708) nằm trong Dịch vụ Máy tính Từ x, có thể được khai thác từ xa bằng cách gửi các truy vấn đặc biệt qua giao thức RDP đến hệ thống mục tiêu.

Lỗ hổng có thể bị khai thác để phát tán worm theo cách tương tự như mã độc WannaCry lây lan rộng trên toàn cầu năm 2017.

"Lỗ hổng này cho phép xác thực trước và không yêu cầu tương tác người dùng. Kẻ tấn công khai thác thành công lỗ hổng có thể thực thi mã tùy ý trên hệ thống đích", Microsoft cho hay.

"Mặc dù lỗ hổng này chưa bị khai thác trên thực tế, nhưng rất có khả năng kẻ tấn công sẽ viết một mã khai thác cho lỗ hổng này và kết hợp vào mã độc”.

Các hệ thống Windows bị ảnh hưởng bao gồm:

Windows 7/SP1

Windows Windows Server 2008

Windows Server 2008 R2

Windows XP (Microsoft đã ngừng hỗ trợ)

Windows Server 2003 (Microsoft đã ngừng hỗ trợ)

Theo thống kê mới nhất từ netmarketshare, thị phần Windows 7 vẫn chiếm tới 39.02% và Windows XP chiếm 3.92% thị phần hệ điều hành toàn cầu. Điều đó có nghĩa rằng, mức ảnh hưởng của lỗ hổng này tới người dùng là rất lớn.

Cách ngăn ngừa lỗ hổng CVE-2019-0708

Đối với Windows 7 SP1 và Windows Server 2008/ 2008 R2

Nếu bạn không có nhu cầu sử dụng giao thức RDP, bạn nên vô hiệu hóa nó bằng cách:

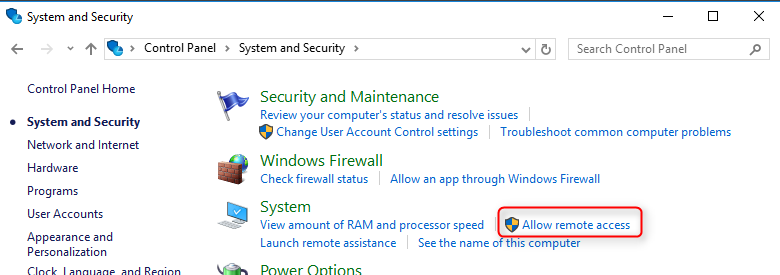

Click nút Start và chọn Control Panel

Mở System and Security

Chọn Security tab

Chọn Remote Settings, mở System Properties

Click Don’t Allow Connections to This Computer và click OK

Nếu bạn vẫn có nhu cầu sử dụng RDP, bạn có thể tải về bản vá cho hệ thống của mình theo đường dẫn dưới đây:

Windows 7

Windows Server 2008

Windows Server 2008R2

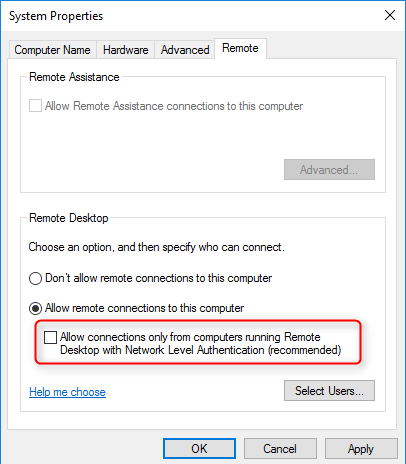

Ngoài ra, để tăng cường thêm một lớp bảo vệ cho giao thức RDP, bạn có thể bật tính năng Network Level Authentication trong Windows 7, Windows Server 2008, and Windows Server 2008 R2. Với tính năng này, kẻ tấn công cần phải có một tài khoản khả dụng trên hệ thống để khai thác thành công lỗ hổng này. Để bật tính năng này bạn làm như sau:

Control Panel => System and Security > Allow remote access

Dưới tab Remote Desktop, chọn Allow connections only from computers running Remote Desktop with Network Level Authentication (recommended)

Click OK

Cuối cùng bạn có thể block cổng 3389 sử dụng firewall với lệnh:

netsh advfirewall firewall add rule dir=in action=block protocol=TCP localport=3389 name="Block_TCP-3389"

Đối với Windows XP/Server 2003

Mặc dù, Microsoft đã ngừng hỗ trợ hai phiên bản Windows này, nhưng do mức độ ảnh hưởng của lỗ hổng tới hệ thống, Microsoft đã phải tung ra một bản vá khẩn cấp cho hai hệ thống cũ kỹ này. Cách bạn có thể tải về bản vá cho hai hệ thống này tại đây. Ngoài ra các bạn cũng nên áp dụng block port 3389 theo hướng dẫn ở trên.

Whitehat.VN

[VN] Phòng ngừa lỗ hổng thực thi mã từ xa trên giao thức RDP (CVE-2019-0708)

![[VN] Phòng ngừa lỗ hổng thực thi mã từ xa trên giao thức RDP (CVE-2019-0708)]() Reviewed by An

on

11:11

Rating:

Reviewed by An

on

11:11

Rating:

![[VN] Cẩm nang Bảo đảm An toàn thông tin](https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEjpPD6JpZuCvxhPmdH2Azr7EbkfmzEjFGcb-uNQeco5xZl4yJrQvx5n7dyqs6Giv6_B_fRWrLKWwCkWbgvXth8_DZhoSlVdia9Ox4l0IjG5MOE1U56GnPhSjGAhPvwWhxP5ec9xreHsgsE/s72-c/)

No comments: